Sicherheitspraktiken

Copyleaks ist stolz darauf, Datensicherheit und Datenschutz sehr ernst zu nehmen. Wir legen größten Wert darauf, unsere Kunden, unser System und unsere Infrastruktur mit den höchsten Sicherheitsstufen zu schützen.

Bedenken hinsichtlich der Datensicherheit sind im heutigen digitalen Zeitalter der massiven Datenerfassung und minimalen Datensicherheit weit verbreitet. Das Verhindern des unbefugten Zugriffs auf personenbezogene Daten ist weltweit ein wichtiges Thema. Trotz der Einhaltung der Best Practices für die Cybersicherheit ist die Wahrscheinlichkeit einer Datenschutzverletzung nicht ausgeschlossen. Um die Angst unserer Benutzer hinsichtlich der Datensicherheit zu lindern, bietet Copyleaks eine 256-Bit-Verschlüsselung nach Militärstandard mit einer SSL-Verbindung, um sicherzustellen, dass Ihre Dokumenteninhalte und Ihr Konto immer sicher und geschützt sind.

Es ist nicht ungewöhnlich, dass Hacker und unbefugte Dritte versuchen, vertrauliche Informationen von Benutzern online zu stehlen. Aus diesem Grund haben wir Sicherheits- und Datenschutzmaßnahmen verstärkt, um die Sicherheit unserer Benutzer zu gewährleisten, wie in unserer gesetzestreuen rechtlichen Erklärung beschrieben, die die Bedingungen der Dienste unserer Website festlegt. Dieses Dokument enthält eine detaillierte Liste der Arten von personenbezogenen Daten, die auf unserer Website gespeichert sind. Obwohl wir Cookies verwenden, können diese keine Aktionen auf Ihrem Mobilgerät oder Desktop ausführen. Die Cookies werden nur zur Verbesserung Ihrer Erfahrung gespeichert.

Die Cookies unserer Website übertragen keine persönlichen Informationen von Ihrem Gerät auf ein anderes System, es sei denn, ein anderes System verwendet die von Copyleaks bereitgestellten Cookies. Solche Cookies von Drittanbietern liegen außerhalb der Kontrolle von Copyleaks und hängen von den vom Benutzer gewählten Einstellungen ab. Sie haben die Möglichkeit, die Sicherheitseinstellungen Ihres Computers/Systems anzupassen und die Verwendung solcher Cookies einzuschränken, indem Sie auf Ihr Konto auf unserer Website zugreifen und die Einstellungen in Ihrem Browser ändern.

Bei Copyleaks arbeiten wir unermüdlich daran, alle Sicherheitsfehler zu finden und zu beheben, um die Sicherheit Ihrer persönlichen Daten zu gewährleisten. Unser professionelles Forschungs- und Entwicklungsteam scannt unser System routinemäßig auf Sicherheitsprobleme. Darüber hinaus arbeitet Copyleaks eng mit externen Sicherheitsteams zusammen, um Penetrationstests auf unseren Systemen durchzuführen. Wir arbeiten rund um die Uhr daran, unser System zu optimieren, die Benutzererfahrung zu verbessern und Sicherheitsbedenken auszuräumen.

Es kommt häufig vor, dass bei der Anmeldung für Online-Dienste Bedenken auftreten, insbesondere bei solchen, die keine Sicherheitsrichtlinien enthalten. Bei Copyleaks stellen wir jedoch die Datensicherheit unserer Kunden über alles andere. Unsere Cloud-basierte Software bietet eine einzigartige Funktion, die auf Sicherheit basiert und es Benutzern ermöglicht, sich von jedem Gerät oder Webbrowser über einen robusten Authentifizierungsprozess anzumelden. Um die Sicherheitspraktiken auf der Benutzerseite zu erhöhen, empfehlen wir unseren Benutzern, starke Passwörter in Kombination mit Multi-Faktor-Authentifizierung zu verwenden.

Wir gestatten Benutzern nicht, sich von Geräten anzumelden, die als verdächtig eingestuft werden. Darüber hinaus warnen wir Benutzer vor nicht autorisierten Anmeldungen und bitten den Benutzer um eine Bestätigung ihrer Authentizität. Dies sind nur einige der Praktiken, die wir bei Copyleaks befolgen, um unsere Dienste zu verbessern und eine wasserdichte Sicherheit für alle unsere Kunden zu gewährleisten.

Dieser Leitfaden enthält den wichtigsten Sicherheitsüberblick darüber, wie Copyleaks Daten sicher und geschützt hält.

Systemarchitektur

Die Copyleaks-Architektur wurde für Cloud-Hosting entwickelt. Alle unsere Produktkomponenten werden in der Cloud gespeichert, um die Datensicherheit zu maximieren. Durch die Verwendung der Cloud kann Copyleaks durch unseren integrierten Sicherheitsmechanismus, der von den Top-Ingenieuren von Google Cloud entwickelt wurde, Flexibilität in Bezug auf die Last aufrechterhalten.

Das Copyleaks-System wurde unter Verwendung der Microservices-Architektur entworfen und gebaut. Durch diese Gestaltung wird unser Service laufend aktualisiert und für unsere Nutzer optimiert. Diese Updates umfassen neue Funktionen, Sicherheitskorrekturen und Fehlerbehebungen. Darüber hinaus werden alle diese Infrastruktur-Updates ohne Ausfallzeiten durchgeführt. Für alle Copyleaks-Kunden verläuft dieser Prozess also nahtlos und ohne Serviceunterbrechungen.

Daten Center

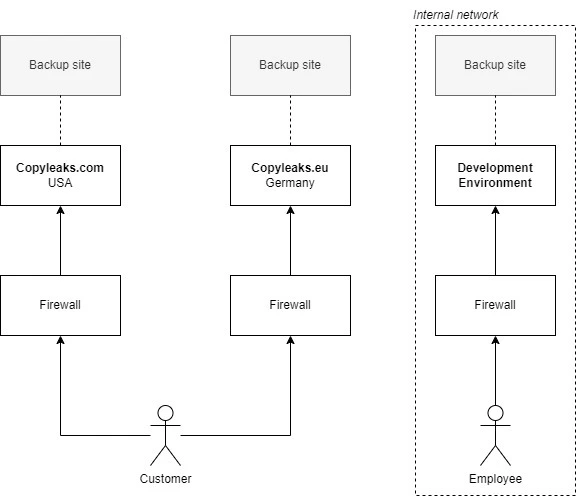

Copyleaks Rechenzentren:

- Copyleaks.com – befindet sich in den USA.

- Copyleaks.eu – befindet sich in Deutschland.

Die Copyleaks-Infrastruktur wird in Google Cloud gehostet und ist hochsicher mit physischem Schutz rund um die Uhr. Lesen Sie mehr über die Richtlinie zum physischen Schutz von Google Cloud.

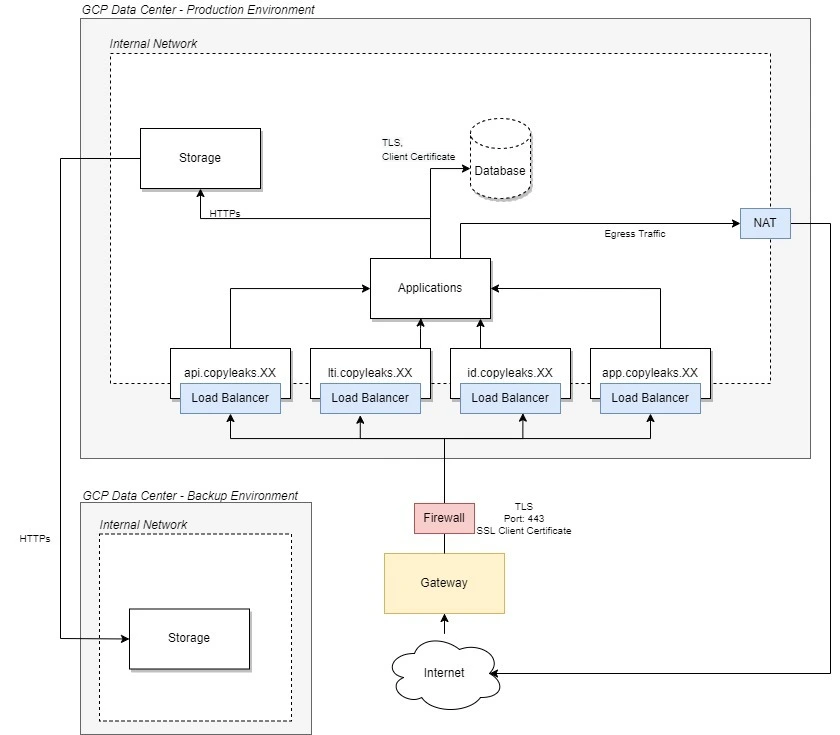

Rechenzentrumsarchitektur

Produktsicherheit

Die Sicherheitsmaßnahmen von Copyleaks zielen darauf ab, systemische Schwachstellen zu überprüfen und sofortige und langfristige Lösungen zu finden. Unser professionelles Team scannt und überprüft Zugangspunkte routinemäßig, um den Datenschutz auf allen Ebenen zu gewährleisten. Alle unsere Produkte wurden entwickelt, um die Erfahrung unserer Benutzer zu verbessern und gleichzeitig den Informationsverlust zu maximieren und zu verhindern. Als Cloud-basierte Softwareanwendung hilft Ihnen Copyleaks, Informationen in der Cloud-Sicherungszone sicher aufzubewahren. Wir stellen sicher, dass Ihre Informationen nicht von anderen Systemen/Anwendungen verwendet werden, während Sie unsere Plattform nutzen, bis Sie ausdrücklich die Erlaubnis von Drittanbietern erteilt oder Pop-ups von diesen Websites separat aktiviert haben.

Netzwerksicherheit

Die Copyleaks-Software/Plattform kommuniziert über ein internes Unternehmensnetzwerk. Alle unsere Komponenten nutzen dieses Netzwerk. Copyleaks-Mitarbeiter haben keinen Zugriff auf diese Ressource, es sei denn, sie wird speziell für den Betrieb des Systems benötigt. Darüber hinaus verwenden Copyleaks-Mitarbeiter eine unabhängige Netzwerkstruktur, die das Mitarbeiter- und das interne Netzwerk über ein sicheres VPN verbindet. Interne Firewalls überwachen den Zugriff der Mitarbeiter und schränken den Zugriff bei Bedarf ein. Alle gemeldeten Vorfälle werden umgehend an das Datenschutz-/Sicherheitsteam weitergeleitet. Alle eingehenden Verbindungen zum internen Netzwerk sind gesichert. Um die Erlaubnis zum Zugriff auf das interne Netzwerksystem zu erhalten, muss der Anforderer seine Identität mit einem SSL-Client-Zertifikat nachweisen. Nach dem Nachweis der Identität des Anforderers erzwingt das System Beschränkungen, wer auf die einzelnen Komponenten zugreifen kann. Unbekannte Verbindungen aus nicht vertrauenswürdigen Quellen werden blockiert und sofort zur weiteren Untersuchung gemeldet. Die Kommunikation innerhalb des internen Netzwerks wird mit TLS v1.2 oder neuer gesichert. Das Sicherheitsteam aktualisiert und verbessert diese Sicherheitsprotokolle kontinuierlich.

Datensicherheit

Die Datensicherheit ist ein integraler Bestandteil der Copyleaks-Sicherheitsmechanismen. Daten werden sowohl während der Übertragung als auch im Ruhezustand verschlüsselt. Im Übrigen sind alle gespeicherten Daten verschlüsselt. Wir verwenden AES-256bits-Verschlüsselung, um Daten zu verschlüsseln. Der Schlüssel wird von Google Cloud verwaltet und bei Bedarf automatisch rotiert. Während der Übertragung werden alle Daten nur über sichere Kanäle (HTTPs) übertragen. Die Datensicherung erfolgt täglich. Wir speichern gesicherte Daten mindestens vier Monate lang in unseren sicheren Rechenzentren in den USA, damit Sie beruhigt sein können.

Datenerfassungsrichtlinie

Wir bewahren zwei Kopien der Kundendaten auf. Jedes unserer Rechenzentren wird täglich gesichert. Das Backup wird in einem anderen Google Cloud-Rechenzentrum gespeichert, um die Datensicherheit im Katastrophenfall zu gewährleisten.

Unsere Datensicherung wurde entwickelt, um Probleme zu lösen, die durch die Infrastruktur (z. B. Erdbeben) und durch Fehler von Copyleaks-Mitarbeitern verursacht wurden. Im Gegensatz dazu fallen von Benutzern verursachte Probleme, z. B. das versehentliche Entfernen einer Datei durch den Benutzer, nicht in diesen Richtlinienbereich.

Anwendungssicherheit

Sicherheit ist unsere höchste Priorität beim Schreiben unserer Bewerbungen. Um ein hohes Sicherheitsniveau zu erreichen, haben wir:

- Führen Sie routinemäßig Schwachstellen-Scans unserer Systemkomponenten durch.

- Aktualisieren Sie die Sicherheit unserer Produkte regelmäßig.

- Verwenden Sie statische Codeanalysatoren, um problematische Codes zu erkennen.

- Anonymisieren Sie alle individuellen Daten, während Sie unsere Sicherheitsstandards analysieren und letztendlich verbessern.

Unsere Anwendungen werden in der Regel alle paar Tage und mit einer sehr hohen Rate auf Sicherheitsbedrohungen aktualisiert. Diese hohe Rate und Häufigkeit ermöglicht es uns, schnell auf alle erforderlichen Änderungen in unserer Infrastruktur zu reagieren. All dies ohne Ausfallzeit – was dem Endbenutzer einen nahtlosen und ununterbrochenen Service bietet.

Überwachung

Unser System wird rund um die Uhr rund um die Uhr überwacht. Dadurch können wir sofort reagieren, sobald wir einen Ausfall feststellen. Wir überwachen unser System alle 5 Minuten aus 5 verschiedenen Regionen auf der ganzen Welt: Europa (Belgien), Asien-Pazifik (Singapur), Südamerika (São Paulo) und die Vereinigten Staaten (Iowa, Oregon, Virginia). Globale Überwachungsprüfungen gewährleisten optimierte Dienstleistungen für unsere Kunden auf der ganzen Welt. Dieser Ansatz zur Meldung von Ausfallzeiten an mehreren Standorten ermöglicht es uns, schnell zu erkennen, ob in einer bestimmten geografischen Region Netzwerkprobleme vorliegen. Wie bei jedem anderen Softwaresystem können von Zeit zu Zeit Systemvorfälle auftreten. Um die Copyleaks-Benutzergemeinschaft über solche Vorkommnisse auf dem Laufenden zu halten, unterhalten wir eine separate Website. Copyleaks-Benutzer können sich auf status.copyleaks.com über etwaige Systemausfallzeiten auf dem Laufenden halten. Während unseres Onboardings empfehlen wir unseren Benutzern dringend, Live-Status-Updates auf dieser Website zu abonnieren. Als Beweis dafür, dass Copyleaks-Dienste mit einer durchschnittlichen Betriebszeit von 99,951 TP7T laufen, was ein beeindruckender Branchenrekord ist.

Mitarbeiterpraktiken

Standardmäßig haben Copyleaks-Agenten keinen Zugriff auf die von Kunden übermittelten Dateien. Wenn der Kunde Copyleaks-Agenten den Zugriff auf seine erlauben möchte, muss er dies ausdrücklich zulassen und den Zugriff zeitlich begrenzen. Nach Gewährung des Zugriffs haben einige Copyleaks-Agenten Zugriff auf die Scans der Kunden.

Wir haben ein erfahrenes Team für den Umgang mit Benutzerkonten. Wir nehmen die Mitarbeitersicherheit nicht auf die leichte Schulter. Unsere professionellen Experten arbeiten unermüdlich, um sicherzustellen, dass die Dienste von Copyleaks reibungslos funktionieren, und haben nur Zugriff auf Informationen, die ihren Zuständigkeitsbereich betreffen. Copyleaks greift in erster Linie auf die Daten der Benutzer zu, um ihren Service zu verbessern und etwaige Bedenken auszuräumen. Wir stellen sicher, dass alle Mitarbeiter ihre Identität durch einen strengen Sicherheitsprozess validieren, bevor sie Zugang zu unserem System erhalten. Mitarbeiter müssen zwingend einen 2-Faktor-Authentifizierungsprozess befolgen, um Risiken durch unberechtigten Zugriff auszuschließen. Copyleaks erzwingt auch eine komplexe Passwortrichtlinie und stellt sicher, dass die verwendeten Passwörter aus zufälligen Zeichen, Alphabeten und anderen Elementen bestehen. Es gibt weitere Kontrollen, Abwägungen und randomisierte Audits, die bei Mitarbeitern des Unternehmens durchgeführt werden, um die Möglichkeit von Datenschutzverletzungen auszuschließen.

Nicht alle Mitarbeiter haben Zugriff auf alle Benutzerdaten, und dies wurde bewusst so gemacht, dass Benutzerdaten keinem Mitarbeiter ohne Weiteres zugänglich gemacht werden können. Mitarbeiter müssen sich außerdem mit Firmen-E-Mails bei ihren Webbrowsern anmelden, damit das Copyleaks-Sicherheitsteam die Aktivitäten der Mitarbeiter gemäß den festgelegten Protokollen überwachen kann.

Beachtung

- Die Copyleaks-Rechenzentren erfassen und verarbeiten die Informationen, die Sie beim Erstellen Ihres Kontos gemäß dem israelischen Datenschutzgesetz 5741-1981 übermitteln. Wir halten uns an dieses Datenschutzgesetz, um die Daten unserer Nutzer zu schützen.

- Das EU-Rechenzentrum (copyleaks.eu) ist DSGVO-konform.

- PCI DSS – Wir speichern, verarbeiten und/oder übermitteln keine Karteninhaberdaten. Copyleaks verwendet Stripe Inc, um Zahlungstransaktionen durchzuführen.

Drittanbieter

Unsere Dienste bieten Möglichkeiten, sich mit externen Dienstplattformen zu verbinden. Diese Links von Drittanbietern fallen nicht in den Geltungsbereich des Copyleaks-Datensicherheitssystems. Lesen Sie zum Schutz Ihrer Daten die Erklärung der Websites Dritter, bevor Sie personenbezogene Daten angeben.

Weitere Informationen zu Copyleaks Datensicherheit

Wir sind bestrebt, die Informationssicherheit für unsere Benutzer zu verbessern. Wenn Sie Sicherheitsbedenken bezüglich Ihrer Daten haben, können Sie diese unserem Team melden. Als registrierter Benutzer können Sie einen Screenshot Ihres Sicherheitsvorfalls von Ihrer registrierten E-Mail-ID an [email protected] senden. Sie können der E-Mail auch andere relevante Informationen zur Sicherheitsverletzung hinzufügen.

Wenn Sie Fragen zu unseren Sicherheitsmaßnahmen haben, können Sie Ihre Anfrage an senden [email protected]. Wenn Sie Fragen zu unserem haben Datenschutz-Bestimmungen oder Geschäftsbedingungen, können Sie sich mit Ihrer Copyleaks-E-Mail-ID an unser Support-Team wenden, und wir werden uns so schnell wie möglich um Ihre Bedenken kümmern.

Wie immer tun wir unser Bestes, um das Risiko von Cyberkriminellen zu eliminieren und Ihre vertraulichen Informationen um jeden Preis zu schützen. Wenn Sie jemals das Gefühl haben, dass Ihr Konto kompromittiert wurde, kontaktieren Sie uns bitte umgehend per E-Mail. Sie können Ihre Informationen auch löschen, während Sie Ihr Konto deaktivieren, indem Sie besuchen https://id.copyleaks.com/security/delete-internal-data.

Schwachstellenbericht

Wir führen regelmäßig sowohl Schwachstellenscans als auch Penetrationsscans über Google Cloud durch. Wir begrüßen und ermutigen immer Kommentare von unseren Benutzern, wenn sie eine Schwachstelle jeglicher Art identifiziert haben. Sie können einen Bericht mit den folgenden Details an Copyleaks senden:

- Wenn Sie ein registrierter Copyleaks-Benutzer sind und die mit Ihrem Konto verknüpfte E-Mail-Adresse.

- Screenshot des Problems.

- Alle anderen Informationen, die Sie teilen möchten.

- Weiterlesen hier.