Práticas de segurança

O Copyleaks se orgulha de levar a segurança e a privacidade dos dados muito a sério. Tornamos nossa principal prioridade proteger nossos clientes, nosso sistema e nossa infraestrutura, usando os mais altos níveis de segurança.

A ansiedade com a segurança de dados é comum na era digital atual de coleta massiva de dados e segurança mínima de dados. Prevenir o acesso não autorizado a informações pessoais é uma questão essencial em todo o mundo. Apesar de seguir as melhores práticas de segurança cibernética, as chances de uma violação de dados não são impossíveis. Para aliviar o medo de nossos usuários em relação à segurança de dados, o Copyleaks fornece criptografia de 256 bits de nível militar com uma conexão SSL, garantindo que o conteúdo do documento e a conta estejam sempre seguros e protegidos.

Não é incomum que hackers e terceiros não autorizados tentem roubar informações confidenciais dos usuários online. É por isso que aumentamos as medidas de segurança e proteção de dados para garantir a segurança de nossos usuários, conforme descrito em nossa declaração legal de cumprimento da lei que estabelece os termos e condições dos serviços de nosso site. Este documento fornece uma lista detalhada dos tipos de informações pessoais armazenadas em nosso site. Embora tenhamos cookies, eles não podem executar nenhuma ação em seu dispositivo móvel ou desktop. Os cookies são mantidos apenas para melhorar sua experiência.

Os cookies do nosso site não transferem informações pessoais do seu dispositivo para nenhum outro sistema, a menos que outro sistema utilize os cookies fornecidos pelo Copyleaks. Esses cookies de terceiros estão além do controle do Copyleaks e dependem das configurações escolhidas pelo usuário. Você tem a opção de ajustar as configurações de segurança do seu computador/sistema e restringir o uso de tais cookies acessando sua conta em nosso site e modificando as configurações em seu navegador.

No Copyleaks, trabalhamos incansavelmente para encontrar e corrigir todos os bugs de segurança para garantir a segurança de suas informações pessoais. Nossa equipe profissional de pesquisa e desenvolvimento verifica rotineiramente nosso sistema em busca de problemas de segurança. Além disso, o Copyleaks trabalha em estreita colaboração com equipes de segurança externas para executar testes de penetração em nossos sistemas. Trabalhamos dia e noite para otimizar nosso sistema, melhorar a experiência dos usuários e eliminar as preocupações de segurança.

É comum encontrar preocupações ao se inscrever em serviços online, principalmente aqueles que não descrevem políticas de segurança. No entanto, na Copyleaks, priorizamos a segurança dos dados de nossos clientes acima de qualquer outra coisa. Nosso software baseado em nuvem oferece um recurso exclusivo enraizado na segurança, permitindo que os usuários façam login em qualquer dispositivo ou navegador da Web por meio de um processo de autenticação robusto. Para aumentar as práticas de segurança por parte dos usuários, recomendamos que nossos usuários usem senhas fortes combinadas com autenticação multifator.

Não permitimos que os usuários façam login em dispositivos considerados suspeitos. Além disso, alertamos os usuários sobre logins não autorizados e buscamos a confirmação do usuário sobre sua autenticidade. Estas são apenas algumas das práticas que seguimos na Copyleaks para aprimorar nossos serviços e manter a segurança total de todos os nossos clientes.

Este guia inclui a principal visão geral de segurança de como o Copyleaks mantém os dados seguros e protegidos.

Arquitetura do sistema

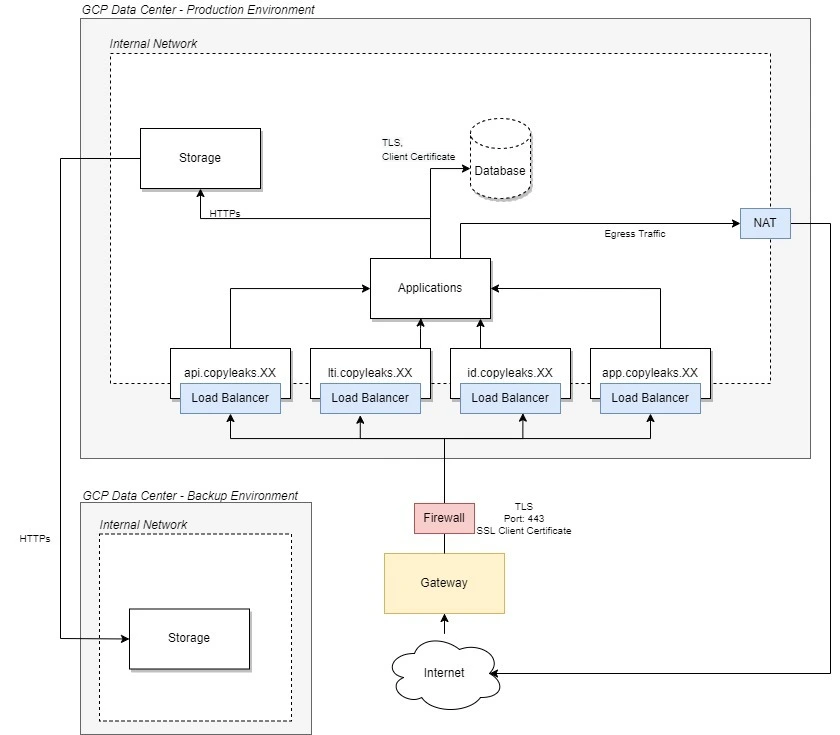

A arquitetura Copyleaks' é construída para hospedagem em nuvem. Todos os componentes de nossos produtos são armazenados na nuvem, maximizando a segurança dos dados. Usando a nuvem, o Copyleaks pode manter a flexibilidade em termos de carga por meio de nosso mecanismo de segurança integrado projetado pelos principais engenheiros do Google Cloud.

O sistema Copyleaks' foi projetado e construído utilizando a arquitetura de Microsserviços. Por meio desse design, nosso serviço é continuamente atualizado e otimizado para nossos usuários. Essas atualizações incluem novos recursos, correções de segurança e correções de bugs. Além disso, todas essas atualizações de infraestrutura são concluídas com tempo de inatividade zero. Portanto, para todos os clientes Copyleaks, esse processo é contínuo e sem interrupções de serviço.

Centros de Dados

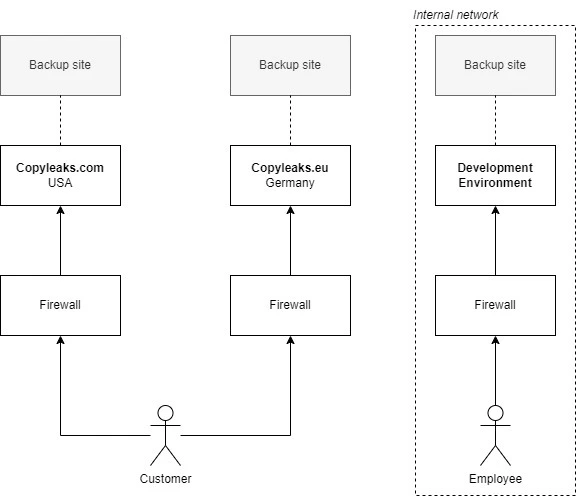

Centros de dados Copyleaks:

- Copyleaks.com – localizado nos EUA.

- Copyleaks.eu – localizado na Alemanha.

A infraestrutura Copyleaks é hospedada no Google Cloud e altamente segura com proteção física 24/7/365. Leia mais sobre o Política de proteção física do Google Cloud.

Arquitetura do Data Center

Segurança do produto

As medidas de segurança do Copyleaks visam verificar vulnerabilidades sistêmicas e encontrar soluções imediatas e de longo prazo. Nossa equipe profissional verifica e revisa rotineiramente os pontos de acesso para garantir a privacidade dos dados em todos os níveis. Todos os nossos produtos são projetados para aprimorar a experiência de nossos usuários, maximizando e evitando a perda de informações. Sendo um aplicativo de software baseado em nuvem, o Copyleaks ajuda você a manter as informações seguras na zona de backup em nuvem. Garantimos que suas informações não sejam usadas por nenhum outro sistema/aplicativo durante o uso de nossa plataforma até que você forneça permissões explícitas de terceiros ou habilite pop-ups desses sites separadamente.

Segurança de rede

O software/plataforma Copyleaks se comunica através de uma rede interna da empresa. Todos os nossos componentes usam essa rede. Os funcionários do Copyleaks não têm acesso a esse recurso, a menos que seja especificamente necessário para operar o sistema. Além disso, os funcionários da Copyleaks usam uma estrutura de rede independente, que conecta as redes interna e de funcionários por meio de uma VPN segura. Firewalls internos monitoram o acesso dos funcionários e limitam o acesso conforme necessário. Todos os incidentes relatados são enviados imediatamente para a equipe de prevenção/segurança de dados. Todas as conexões de entrada com a rede interna são protegidas. Para obter permissão para acessar o sistema de rede interna, o solicitante deve provar sua identidade usando um certificado de cliente SSL. Depois de provar a identidade do solicitante, o sistema impõe limitações sobre quem pode acessar cada componente. Conexões desconhecidas de fontes não confiáveis serão bloqueadas e imediatamente relatadas para uma investigação mais aprofundada. A comunicação dentro da rede interna é protegida usando TLS v1.2 ou mais recente. A equipe de segurança atualiza e aprimora continuamente esses protocolos de segurança.

Segurança de dados

A segurança dos dados é parte integrante dos mecanismos de segurança Copyleaks. Os dados são criptografados tanto em trânsito quanto em repouso. Em repouso, todos os dados salvos são criptografados. Usamos criptografia AES-256bits para criptografar dados. A chave é gerenciada pelo Google Cloud e alternada automaticamente conforme necessário. Em trânsito, todos os dados são transferidos usando apenas canais seguros (HTTPs). O procedimento de backup de dados ocorre diariamente. Armazenamos dados de backup em nossos centros de dados seguros baseados nos EUA por pelo menos quatro meses, dando a você tranquilidade.

Política de coleta de dados

Mantemos duas cópias dos dados do cliente. Cada um de nossos data centers está sendo copiado diariamente. O backup está sendo armazenado em um datacenter diferente do Google Cloud, para garantir a segurança dos dados em caso de catástrofe.

Nosso backup de dados foi projetado para resolver problemas causados pela infraestrutura (por exemplo, terremoto) e problemas causados por erros de funcionários da Copyleaks. Por outro lado, problemas causados por usuários, por exemplo, usuários acidentalmente removendo um arquivo, não fazem parte do escopo desta política.

Segurança de aplicativos

Fazemos da segurança nossa maior prioridade ao escrever nossos aplicativos. Para atingir um alto nível de segurança, nós:

- Executar rotineiramente varreduras de vulnerabilidade de nossos componentes do sistema.

- Atualize a segurança de nossos produtos regularmente.

- Use analisadores de código estático para detectar códigos problemáticos.

- Torne todos os dados individuais anônimos enquanto analisa e melhora nossos padrões de segurança.

Nossos aplicativos são normalmente atualizados para quaisquer ameaças de segurança a cada poucos dias e em uma taxa muito alta. Essa alta taxa e frequência nos permite reagir rapidamente a qualquer mudança necessária em nossa infraestrutura. Tudo isso com tempo de inatividade zero – o que fornece um serviço contínuo e ininterrupto ao usuário final.

Monitoramento

Nosso sistema é continuamente monitorado 24 horas por dia, 7 dias por semana. Isso nos permite responder instantaneamente assim que detectamos qualquer incidente de tempo de inatividade. Monitoramos nosso sistema a cada 5 minutos de 5 regiões diferentes ao redor do mundo: Europa (Bélgica), Ásia-Pacífico (Cingapura), América do Sul (São Paulo) e Estados Unidos (Iowa, Oregon, Virgínia). As verificações de monitoramento global garantem serviços otimizados para nossos clientes em todo o mundo. Essa abordagem de relatório de tempo de inatividade em vários locais nos permite identificar rapidamente se uma região geográfica específica tem problemas de rede. Como qualquer outro sistema de software, incidentes de sistema podem ocorrer de tempos em tempos. Para manter a comunidade de usuários Copyleaks informada sobre tais ocorrências, mantemos um site separado. Os usuários do Copyleaks podem se manter atualizados sobre os tempos de inatividade do sistema, se houver, em status.copyleaks.com. Durante nossa integração, recomendamos enfaticamente que nossos usuários se inscrevam para receber atualizações de status ao vivo neste site. Como registro, os serviços Copyleaks são executados com uma média de tempo de atividade de 99,95%, o que é um recorde impressionante do setor.

Práticas dos Funcionários

Por padrão, os agentes Copyleaks não têm acesso aos arquivos enviados pelos clientes. Se o cliente quiser permitir que os agentes Copyleaks tenham acesso ao seu, ele precisa permitir isso explicitamente e limitar o acesso por um período de tempo. Após a concessão de acesso, alguns agentes Copyleaks terão acesso aos scans dos clientes.

Temos uma equipe experiente para lidar com contas de usuários. Não consideramos a segurança dos funcionários levianamente. Nossos especialistas profissionais trabalham incansavelmente para garantir que os serviços da Copyleaks funcionem sem problemas e tenham acesso apenas às informações pertencentes às suas responsabilidades. O Copyleaks acessa principalmente os dados dos usuários para melhorar seus serviços e resolver quaisquer problemas. Garantimos que todos os funcionários validem sua identidade por meio de um rigoroso processo de segurança antes de obter acesso ao nosso sistema. Os funcionários devem seguir obrigatoriamente um processo de autenticação de 2 fatores para eliminar riscos de acesso indevido. O Copyleaks também impõe uma política de senha complexa, garantindo que as senhas usadas sejam compostas de caracteres aleatórios, alfabetos e outros elementos. Existem outras verificações, balanços e auditorias aleatórias feitas nos funcionários da empresa para eliminar as possibilidades de violação de dados.

Todos os funcionários não têm acesso a todos os dados do usuário, e isso foi feito propositalmente para que nenhum dado do usuário possa ser prontamente disponibilizado a qualquer funcionário. Os funcionários também são obrigados a entrar em seus navegadores da web usando e-mails da empresa, permitindo que a equipe de segurança Copyleaks monitore as atividades dos funcionários de acordo com os protocolos definidos.

Observância

- Os centros de dados Copyleaks coletam e processam as informações que você envia ao criar sua conta de acordo com a Lei de Proteção de Privacidade de Israel, 5741-1981. Cumprimos esta lei de proteção de privacidade para proteger os dados de nossos usuários.

- O centro de dados da UE (copyleaks.eu) é compatível com GDPR.

- PCI DSS – Não armazenamos, processamos e\ou transmitimos os dados do titular do cartão. Copyleaks usa Stripe Inc para executar transações de pagamento.

Fornecedores Terceirizados

Nossos serviços oferecem oportunidades de conexão com plataformas de serviços externos. Esses links de terceiros não se enquadram no âmbito do sistema de segurança de dados Copyleaks. Para proteger seus dados, leia o comunicado dos sites de terceiros antes de fornecer qualquer informação pessoal.

Mais informações sobre segurança de dados Copyleaks

Estamos procurando aumentar a segurança da informação para nossos usuários. Se você tiver alguma preocupação de segurança em relação aos seus dados, pode denunciá-la à nossa equipe. Como usuário registrado, você pode enviar uma captura de tela do seu incidente de segurança do seu ID de e-mail registrado para [email protected]. Você também pode adicionar qualquer outra informação relevante relacionada à violação de segurança no e-mail.

Se você tiver alguma dúvida sobre nossas medidas de segurança, envie sua pergunta para [email protected]. Se você tiver alguma dúvida sobre o nosso Política de Privacidade ou Termos e Condições, você pode entrar em contato com nossa equipe de suporte usando seu ID de e-mail Copyleaks e abordaremos suas preocupações o mais rápido possível.

Como sempre, estamos fazendo o possível para eliminar o risco dos cibercriminosos e manter suas informações confidenciais protegidas a todo custo. Se você sentir que sua conta foi comprometida, entre em contato conosco imediatamente por e-mail. Você também pode excluir suas informações enquanto desativa sua conta visitando https://id.copyleaks.com/security/delete-internal-data.

Relatório de Vulnerabilidade

Realizamos varreduras de vulnerabilidade e varreduras de penetração regularmente por meio do Google Cloud. Sempre recebemos e incentivamos os comentários de nossos usuários se eles identificarem uma vulnerabilidade de qualquer tipo. Você pode enviar um relatório para Copyleaks com os seguintes detalhes:

- Se você é um usuário Copyleaks registrado e o endereço de e-mail associado à sua conta.

- Captura de tela do problema.

- Qualquer outra informação que você queira compartilhar.

- Consulte Mais informação aqui.